状况详细介绍

网络信息安全科研员工的发觉,GitHub Actions现阶段正被攻击者乱用,网络黑客已经根据一种机械自动化的攻击方法在GitHub的服务器上进行加密货币挖币主题活动。

GitHub Actions是一个CI/CD解决方法,它可以简单地设定规律性每日任务以自动化设计工作流引擎。

这儿所表述的特殊攻击,指的是将故意GitHub Actions编码加上到这些从合理合法储存库衍生的储存库文件,并进一步建立一个Pull要求,便于初始储存库维护保养工作人员将编码合拼回家。

可是,这类攻击主题活动并不一定合理合法新项目的保护工作员开展所有的实际操作,攻击一样可以取得成功。

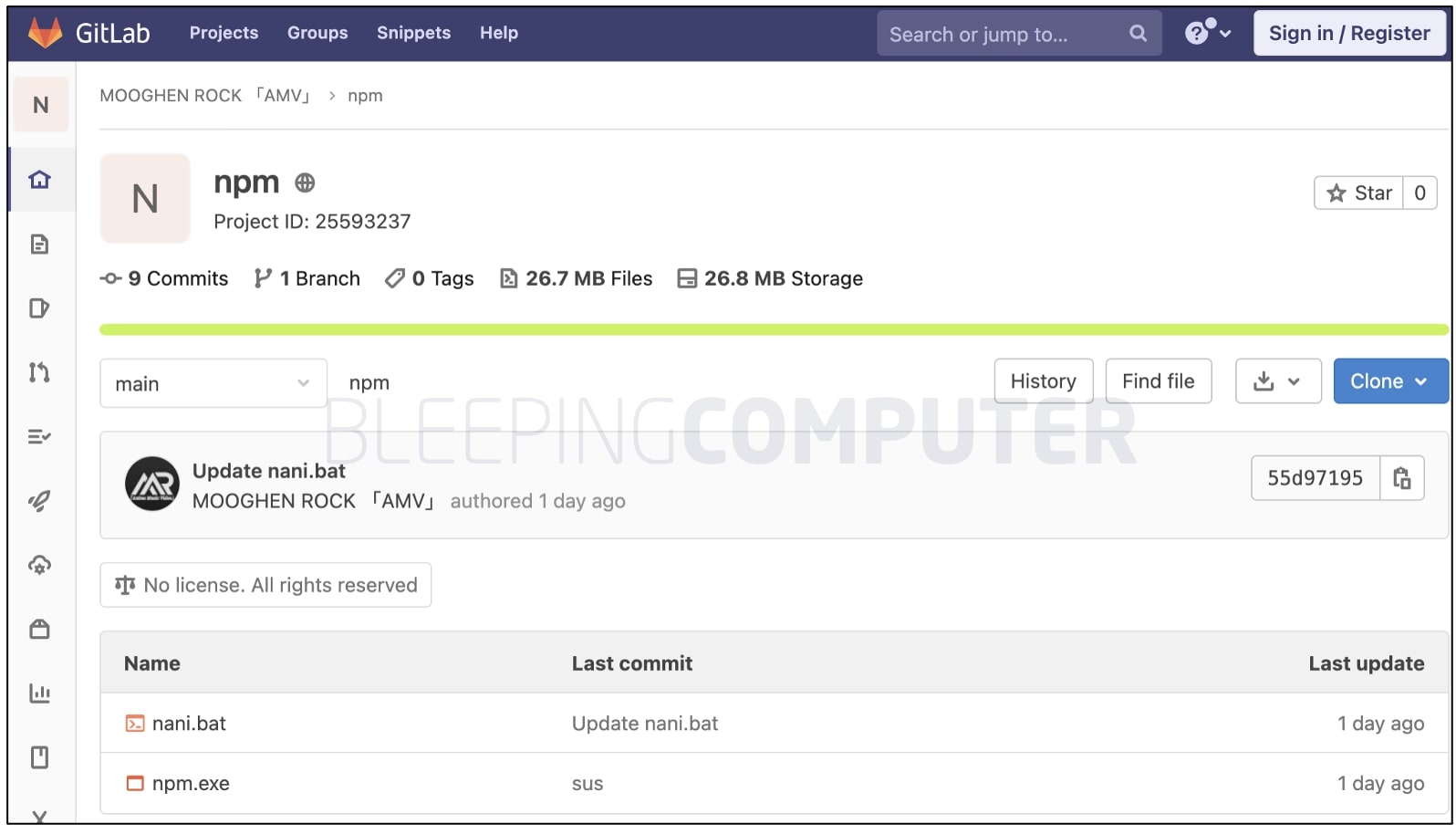

科学研究工作人员还发觉,恶意程序会从GitLab载入一个不正确取名的加密货币挖矿软件npm.exe,随后应用攻击者的加密货币钱夹详细地址来实行挖币主题活动。

在汇报了有关事情以后,科学研究工作人员还看到了许多以一样方式效仿开展的对于GitHub新项目的攻击主题活动。

Fork合理合法编码,加上恶意程序,随后将编码合拼回家

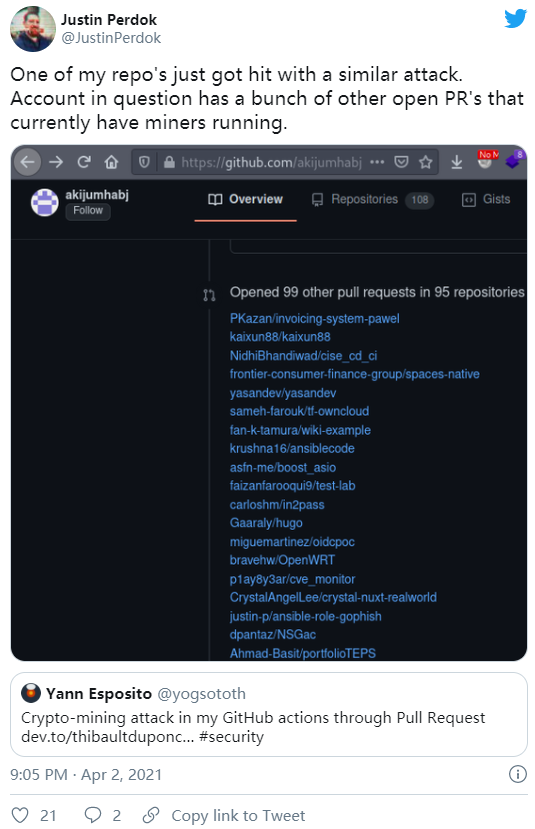

就在这里周,据一位名字叫做Justin Perdok的西班牙注安师称,攻击者早已选中好啦应用GitHub Actions开展挖币的GitHub项目库了。

这种代码库会应用GitHub Actions来提升和完成CI/CD自动化技术和生产调度每日任务。

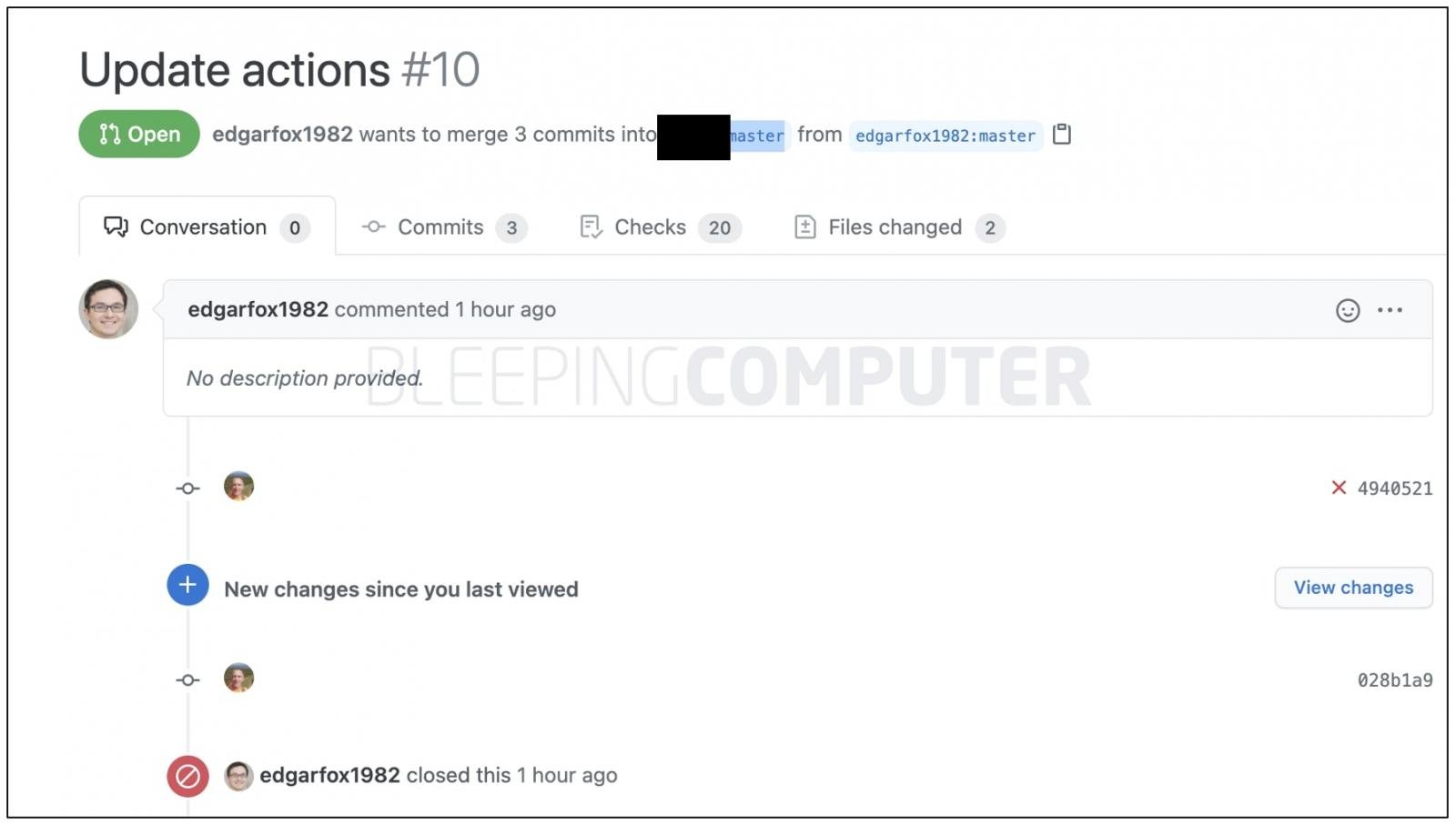

这类独特的攻击利用的是GitHub自身的基础设施建设,并在GitHub的网络服务器上散播恶意程序和加密货币挖矿软件。这类攻击方法还会继续涉及到攻击者Fork的开启了GitHub Actions的合理合法代码库。随后,攻击者会在Fork的代码库版本号中引入恶意程序,并向初始代码库的保护工作人员递交一个Pull要求以将编码合拼回家。

依据Perdok共享的一个屏幕截屏表明,现阶段最少有95个代码库将变成攻击者的总体目标:

但让人出现意外的是,全部攻击全过程并不一定初始新项目的保护工作人员去准许攻击者进行的故意Pull要求。

Perdok表明,攻击者只要递交Pull要求就足够开启攻击了。

针对GitHub新项目而言尤为如此,这种新项目具备智能化的工作流引擎设定,可以根据GitHub Actions认证传到的Pull要求。

一旦为初始新项目建立了Pull要求,GitHub的体系便会实行攻击者的编码,而恶意程序将标示GitHub服务端查找并运作加密货币发掘程序流程。

从GitLab免费下载的加密货币挖矿软件npm.exe

故意Pull要求会启用自动化技术编码并标示GiHub服务端下载一个代管在GitLab上的加密货币发掘程序流程,而这一文档便是被不正确标识的npm.exe。

可是这一npm.exe文件与官方网NodeJS程序安装或连接点包管理工具(npm)不相干,因为它是一个知名的加密货币发掘程序流程。

依据科学研究员工的剖析,攻击者运行npm.exe文件以后,会将它们的钱夹详细地址以主要参数的方式传送进来:

在科学研究工作人员运作的测验中,加密货币发掘程序流程会联接到turtlecoin.herominers.com挖矿软件并逐渐加密货币挖币:

也有应用XMRig的效仿攻击主题活动

在推送了有关调查报告以后,科学研究工作人员又看到了很多效仿此方式的攻击主题活动。在这种攻击主题活动中,攻击者一样会应用故意Pull要求并利用GitHub Actions进行加密货币挖币攻击。

科学研究工作人员还发觉,有的攻击主题活动还会继续从XMRig的官方网GitHub代码库中导入了开源系统XMRig 加密货币挖币程序流程。

效仿攻击中发觉的钱夹详细地址如下所示:

下边得出的是攻击者的ci.yml文件中界定的挖矿软件服务器列表:

后话

GitHub层面也表明,她们己经认识到了事情的详细信息,而且已经下手调研和处理这一问题。

利用GitHub基础设施建设的攻击早已没有第一次产生了,并且利用GitHub Actions的攻击主题活动也日趋经常。

就在上年,科学研究工作人员专业汇报称有攻击者利用GitHub的基础设施建设来代管蜘蛛僵尸网络Gitpaste-12。可是,跟Gitpaste-12或Octopus Scanner恶意程序(对于的是存有系统漏洞的新项目或机器设备)不一样的是,这类特殊的攻击好像只能利用GitHub的服务器虚拟机加密货币挖币每日任务。