OpenSSL 是一个常见的软件库,用以搭建必须创建安全性通讯的网络技术应用和服务器。近日,OpenSSL 新项目对于埋伏在 OpenSSL 商品中的2个高风险漏洞 CVE-2021-3449 和 CVE-2021-3450 公布了公示。

这两个漏洞包含:

- CVE-2021-3449:因为 NULL 表针撤销引入而致使的拒绝服务攻击(DoS)漏洞,只危害 OpenSSL 服务器案例,而不危害客户端。

- CVE-2021-3450:有误的 CA 资格证书认证漏洞,与此同时危害服务器和客户端案例。

单行道编码就可以修补 DoS 漏洞

假如在再次商议的历程中,客户端推送了一个故意的 ClientHello 信息,OpenSSL TLS 服务器中的 DoS 漏洞(CVE-2021-3449)就会造成服务器奔溃。

公示强调,"假如 TLSv1.2 再次商议的 ClientHello 省去了 signature_algorithms 拓展(在原始的 ClientHello 中存有),但包括了 signature_algorithms_cert 拓展,那麼就会造成 NULL 表针撤销引入,进而造成奔溃和dos攻击。"

该漏洞只危害运作在 1.1.1 和 1.1.1j 版本号中间(包含二者)且必须与此同时开启 TLSv1.2 和再次商议的 OpenSSL 服务器。殊不知,因为这也是这种 OpenSSL 服务器版本号的默认设置配备,很多活跃性的服务器很有可能都出现这一潜在性的漏洞,而 OpenSSL 客户端则不会受到该漏洞危害。

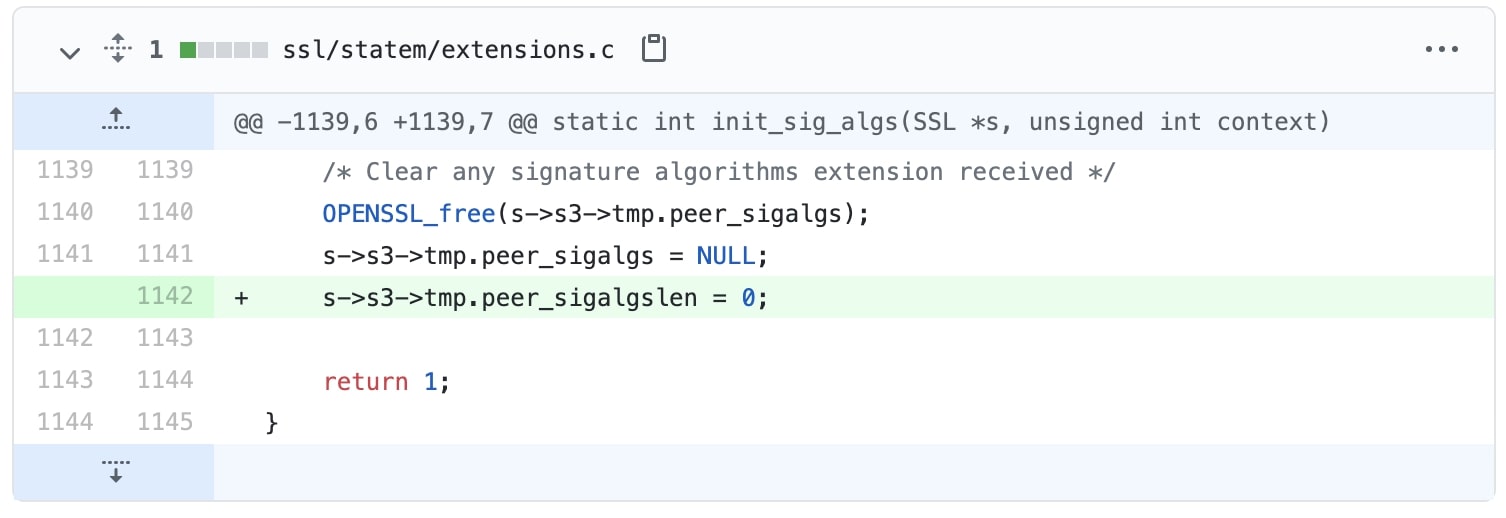

幸运的是,修补这一 DoS 漏洞十分简易,只要将 peer_sigalgslen 设定为 0 就可以。

该漏洞由Nokia的技术工程师 Peter Kästle 和 Samuel Sapalski 发觉,她们也保证了图中所显示的修补方式。

CA 资格证书漏洞

绕开 CA 资格证书认证的漏洞 CVE-2021-3450 则与 X509_V_FLAG_X509_STRICT 标示相关。

OpenSSL 应用此标示来严禁对受损的资格证书应用取代方式,并严格管理依据 X509 标准对资格证书开展认证。殊不知,因为一个重归不正确,OpenSSL 1.1.1h 及以上版本号(但不包括修补后的 1.1.1k 版本号)都是会遭受这一漏洞的危害,由于在这种版本号中这一标示并没被默认。

该公示强调,"从 OpenSSL 1.1.1h 版本号逐渐增多了一项查验,以禁止在链中显式编号 elliptic curve 主要参数的资格证书,这也是额外的严苛查验。可是,此项查验的完成中出現了一个不正确,代表着以前确定链中资格证书是合理 CA 资格证书的检验結果被遮盖了"。

现阶段以上这两个漏洞都不可能危害 OpenSSL 1.0.2,而且这两个漏洞都是在 OpenSSL 1.1.1k 中获得了修补,官方网提议客户更新到这一版本号以保障她们的案例。

文中转自OSCHINA

本文文章标题:OpenSSL 修补了明显的 DoS 和资格证书认证漏洞

文中详细地址:https://www.oschina.net/news/134860/openssl-fixes-severe-dos-vulnerabilities