勒索软件已经再次困惑着诸多机构,并且问题好像只能日趋比较严重。因而,各种总体目标机构(包含政府部门和私企等)的捍卫者务必寻找更合理的防御措施才可以能够更好地抵挡这类威胁。

理想化情况下,这种防御措施应当包含机构积极找寻已经知道的勒索软件攻击者所采用的对策、技术性和程序流程(TTP)。这类威胁捕获可以协助防御者在审查起诉发觉进攻,以阻拦攻击者进一步完成数据泄漏或系统软件锁住的故意目地。

可是,实际应当怎样做呢?

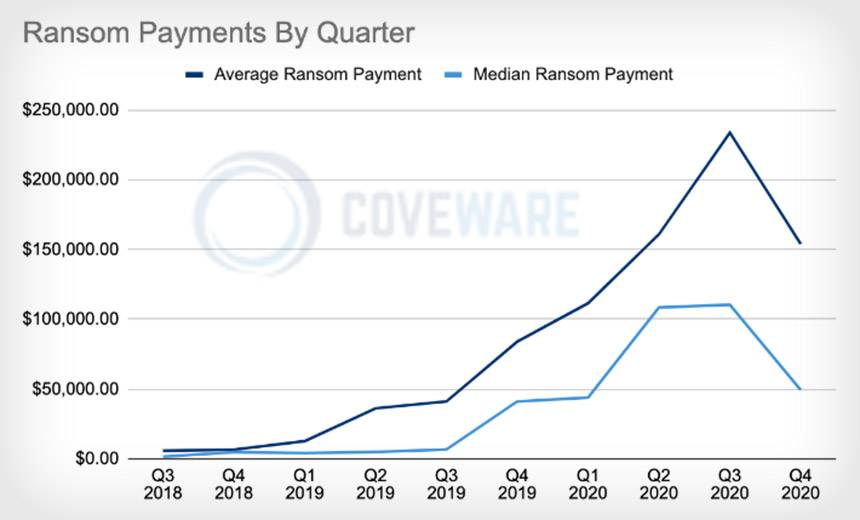

最先,或许大家需要先要接纳现行标准的防御措施失灵的客观事实。的确,勒索软件事情回应企业Coveware汇报称,勒索软件仍在再次为互联网犯罪嫌疑人造就丰富盈利。

【这种是Coveware一个季度调研的千余起案子中的受害人所支出的均值和平均数保释金。虽然均值近期有一定的降低,但整体盈利依然很高。】

勒索软件防御力的情况好像并沒有改进,或是最少可以说,压根跟不上攻击者与时俱进的速率。安全性企业Emsisoft在《勒索软件发展趋势具体描述》中表明,上年,最少有113个联邦政府、州、县和市人民政府及组织遭受勒索软件的危害,而此外,勒索软件的数目与2019年遭受危害的总数完全一致。除此之外,上年,全世界有1300好几家企业(大部分为美国企业)遗失了包含专利权和别的比较敏感信息内容以内的数据信息。

自然,这种数据还仅仅包含这些公布汇报本身曾遭到勒索软件感柒,或者失窃数据信息产生在泄漏网站上的公司。因为该类犯罪的瞒报率很高,因此可以毫无疑问的是,勒索软件的具体进攻水准很有可能远远地高于所汇报的水准。

可是特别注意的是,Emsisoft企业根据比照2019年与2020年的数据信息,結果并没有发觉勒索软件受害人的数目有提高的发展趋势,反倒,基本上差不多。

Emsisoft该企业威胁咨询顾问Brett Callow表明,

- “虽然2020年的新冠新冠疫情致使全世界向远程工作衔接,可是与2019年对比,2020年受勒索软件危害总数依然相对性差不多。这也许是由于新冠疫情给网络诈骗导致的问题与对机构导致的问题一样多。因为全世界办公室方式更改,攻击面也随着发生了转变,威胁个人行为者也必须花费时间开展调节-这很有可能便是新冠疫情前期敲诈勒索事情总数大幅度降低的根本原因所属。”

大中型勒索软件营运商对技术专家要求猛增

McAfee Advanced Threat Research网络调研和蓝队责任人John Fokker表明,由于勒索软件很有可能产生的潜在性盈利,愈来愈多的营运商陆续添加勒索软件销售市场,并不断扩大其优秀人才经营规模。取得成功的大中型营运商所寻找的一些顶尖专业技能包含:网站渗透测试-应用Metasploit和Cobalt Strike等专用工具。此外,还要了解管理信息系统专用工具和自然环境,包含数据连接的存放和备份数据(例如,应用Microsoft Hyper-V)。

VMware网络安全性发展战略责任人Tom Kellermann表示,无论对被侵入的系统软件导致哪些危害,得到机构访问限制并保存该访问限制依然是头等大事。一般而言,勒索软件具备14种以上的避开技术性。主要包括虚拟化技术、躲避沙盒、注册表修改、搞混文档和禁止使用安全工具这些。

可是最重要的,或是要归功于rootkit的振兴。在更高端上,rootkit是一系列专用工具或新技术的结合,可让恶意程序潜进系统软件深层次,对电脑操作系统不由此可见。电子计算机CPU有不一样层级的实行管理权限(ring 0-3),攻击者可运用这种管理权限层级来蹂躏运作在顶层的程序流程。例如,Windows和Linux之类的电脑操作系统,有客户室内空间和核心空间之分。在顶层,你只要了解核心室内空间(ring0)比客户室内空间(ring3)管理权限高就可以了。假如你有一个程序流程必须列举文件目录中的文件列表,你能启用客户室内空间函数公式来做这件事情,但启用核心函数公式一样可以。

假如木马程序得到核心管理权限,就可以“蒙骗”运作在使用者室内空间的程序流程。因而,假如某程序流程以客户室内空间调用函数来扫描仪系统文件,核心rootkit就可以在它分析文档的情况下蒙骗之。在该客户室内空间函数公式扫描仪到故意文档的情况下,rootkit可以骗它说,“这种并不是你想找的文档”,或是更实际讲,便是简洁地绕开这种文档,不将他们做为该客户室内空间程序流程的运行結果进行回到。

简而言之,恶意程序有时可以用rootkit作用对当地防病毒软件(AV)手机软件隐藏——根据对电脑操作系统自身隐藏文件、数据连接或其它物品。

可以说,rootkit的振兴更改了游戏的规则,尤其是在我们见到“反事情回应”——从删掉日志到具体毁坏基础架构或数据信息以内的任何事儿——猛增时。可是,攻击者侵入后的重中之重通常是加重受害人的修复难度系数。最先,她们会渗入备份数据,以防止其修复过程。

基本防御力

针对企业的管理而言,每日任务很确立:有着健全的勒索软件防御措施以及他提前准备。

网络信息安全企业FireEye在近期的一份报告书中表明,

- “机构必须为勒索软件进攻做好充分的准备。这代表着要保证将互联网切分起来,保证已制订了具体方案,并已与高級管理者和别的核心工作人员开展了桌面上训练,便于每个人提前准备采用最好行为。机构应制订事情回应服务项目等级协议书(SLA)。 她们还应当创建安全性的备份数据,便于精英团队在有必要时可以使用该备份数据进行修复。”

另一项至关重要的防御措施:使全部手机软件维持全新情况。依据数据调查报告,运用并未修复的己知系统漏洞依然“是威胁参加者中最受欢迎的原始浏览媒体之一”,尤其是对一些对于更大中型总体目标以获得大量保释金的大型网络游戏猎人兽来讲。

权威专家还提议应用多要素身份认证来维护远程桌面连接协议书和互联网络浏览。要是没有多要素身份认证,攻击者只必须强制应用或盗取合理的凭证就可以远程连接系统软件。而假如具备多要素身份认证,就算攻击者获得恰当的凭证,也不太可能仅根据应用这种凭证来开展远程连接。

最终,学习培训职工(尤其是网络信息安全精英团队),以更好的防止和解决该类进攻依然尤为重要。

威胁捕获:防备13种TTP

为了更好地尽快明确什么时候遭受了毁坏,专家认为机构积极找寻很有可能在其互联网内部结构的勒索软件攻击者。下列是勒索软件经营者在进攻主题活动中普遍使用的一些对策、技术性和程序流程(TTP),机构务必开展监管:

- AdFind:Group-IB说,这类命令Active Directory专用工具像诸多合理合法应用工具一样,被很多互联网犯罪嫌疑人应用。

- 高級IP扫描仪程序流程(Advanced IP Scanner):开发者Famatech表明,其免費的网络扫描程序流程“可以表明全部计算机设备,使您可以浏览文件夹共享,可以远程操作电子计算机(根据RDP和Radmin),乃至可以远程控制关掉电子计算机。”攻击者有时还会继续简易地将其从官网站免费下载到操作系统中,做为其网络渗透工作中的一部分。

- “金融机构”木马病毒:Trickbot和Qakbot一开始全是归属于金融机构木马病毒恶意程序种类,之后通过从新设计方案适用于协助团伙犯罪获得系统对的原始访问限制,随后释放出来其他类型的恶意程序,包含勒索软件。诺顿杀毒软件试验室全世界科学研究与剖析精英团队的Ariel Jungheit表明,因为这些类别的恶意程序和勒索软件中间的联系愈来愈多,大家觉得企业需要更仔细地调研感柒,而不是只是再次设想设备随后砥砺前行。

- BitLocker控制器数据加密(BitLocker Drive Encryption):现如今,该专用工具早已内放置Windows的新版本中,除非是获得恰当管理方法,不然攻击者可以应用它对每台个人计算机(PC)开展强制性数据加密。VMware安全对策责任人Rick McElroy警示称,要了解,敲诈勒索系统软件并不经常必须恶意程序才可以完成。

- ClearLock:攻击者正应用这类屏幕锁定专用工具,使网站管理员和其它工作人员无法登录并撤销数据加密全过程。

- 云储存(Cloud Storage):勒索软件经营者通常应用云储存从受传染的互联网中盗取隐秘数据。攻击者用于推送盗取数据信息的前三个网站是Google Drive、Amazon Simple Storage Service和Mega文件共享平台。

- Cobalt Strike:约70%的团伙犯罪应用该渗透测试工具参加大型网络游戏捕猎主题活动。

- 系统漏洞:勒索软件犯罪团伙十分偏爱远程连接服务项目中的系统漏洞,例如Pulse Secure中的CVE-2019-11510漏洞及其Pulse Secure、Fortinet和Palo Alto商品中的系统漏洞。这种系统漏洞可以使攻击者轻轻松松地远程连接受害人的基础架构。

- IObit卸载软件:该Windows应用工具致力于安裝不用的文档。犯罪嫌疑人常常应用该专用工具停止使用或协助避开杀毒软件。

- Mimikatz:这款完全免费专用工具可用以存贮Windows登陆密码,并协助攻击者提高权利。现阶段,该专用工具仍被广泛运用,一般来说,布署这种软件时,攻击者乃至无须劳神重命名或试着掩藏它。

- NLBrute:致力于暴力破解密码各种各样RDP登陆密码。

- NS2:有着恶意程序的网络黑客应用该应用工具来安裝可以用的网络驱动器和共享资源,以使它们的恶意程序散播得更长远。

- PsExec:这是一个轻形的telnet取代专用工具,它使您不用手动式下载客户端手机软件就可以实行其他软件上的过程,而且可以得到与控制面板应用软件非常的彻底易用性。它最强有力的功用之一是在远程控制系统软件和远程控制适用专用工具(如IpConfig)中运行互动式指令提醒对话框,便于表明没法利用其它方法表明的相关远程控制系统软件的信息内容。很多团伙犯罪正运用它来协助催毁受害人机构。

一切提前准备都是会有收益

将資源用以威胁捕获和监控已经知道的TTP,及其布署必需的防御措施,并无法阻挡全部应用勒索软件的攻击者。机构依然有可能会沦落总体目标,而且遭受危害,因而,制订防止和修复对策一样尤为重要,这包含执行健全的事情回应对策。

可是,企业的管理可以竭尽全力提升勒索软件攻击者的进攻难度系数,这也许会使犯罪嫌疑人舍弃对它进行进攻继而进攻别的地区。一样地,逐步完善回应对策可以能够更好地抑止已经开展的进攻所提供的危害,从互联网中驱赶攻击者,而且迅速地缓解危害。与勒索软件防御力的任何层面一样,一切提前准备和机遇都一定会有收获的。

文中翻譯自:https://www.bankinfosecurity.com/ransomware-beware-13-tactics-tools-procedures-a-16072?rf=2021-03-01_ENEWS_SUB_BIS._Slot1_ART16072&mkt_tok=eyJpIjoiTVdJeE9USXlOek01WmpJdyIsInQiOiJxMFh2RTZjbjBpaHRKQkFJamhmSlE2UXNGWUl4ekRVM2lOcU1yT1g4ZmdXRzYzWTVYNmk3aEJTQmtCOThVcll1KzA0SUMxdjdrVndOQWFNSHd5QUZmOHpqSXJNXC9EQ1pzaGE1eldvbEpZVUhDQ0pDM0Qxb3Y4KysxOUlmQ1BQUVkifQ==倘若转截,请标明全文详细地址。