从计算机走入老百姓家中逐渐,各种各样黑客进攻事情就一直随着互联网技术的发展。从千年虫到熊猫烧香,再到WannaCry,网络信息安全安全事故高发。究竟黑客是怎么进攻系统的呢?

今日,小蔚用较为简单的形容来解释一下,黑客是怎样进攻系统的。

黑客攻击系统,务必有两个流程:

- 寻找系统漏洞

- 利用这一漏洞

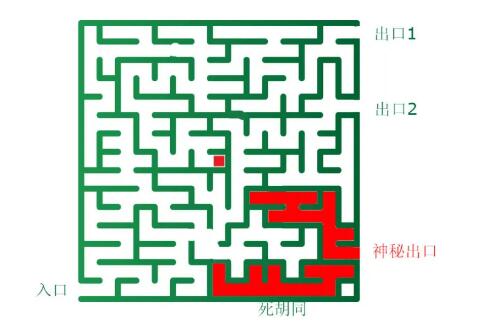

大家将系统形容成一个谜宫

当客户键入数据时,数据便会顺着预订的线路前行,碰到分岔路口时,系统会开展分辨,为数据挑选一个方位,直到寻找出口,輸出結果。

例如键入1 1时,系统会计算,寻找2的出口,輸出2的結果。

所以说,客户键入数据后,結果大部分也被明确了。以上是系统工作中的主要流程。

但黑客从特立独行。

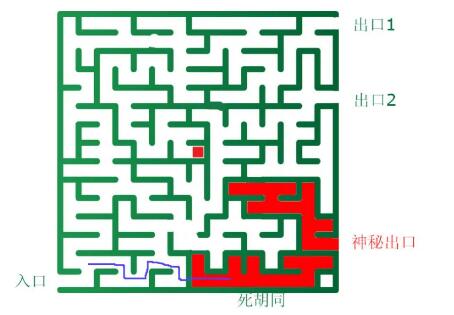

通常黑客会带着一组很古怪的数据走入谜宫。一开始碰到岔路口,系统还了解怎么选择线路,但到之后,不清楚给数据引路,数据无缘无故地穿越到死路里。

例如在一个只有开展四则运算的计算方式里,键入1¥#1,系统就不知要輸出哪些結果了。这儿可以解释为找到一个漏洞。

自然,实际中的系统漏洞要远比这一繁杂得多。

这一漏洞会让数据找不着出口,一直转圈,把黑客困死在这儿,不容易使他操纵和获得系统的管理权限。因此这一漏洞是没害的。

真真正正风险的是黑客发觉了一个有出口的不明室内空间,一旦黑客寻找神密出口,便能得到一些管理权限,进攻系统。

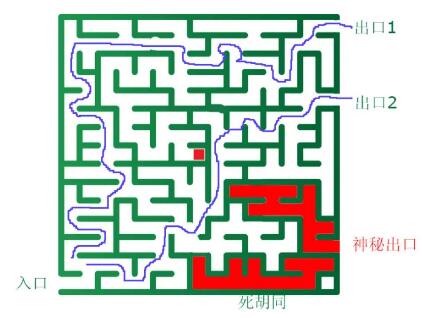

因此一个顶尖的黑客,要想进行一次系统进攻,最先需要在正常情况下的谜宫里,发觉一个不明室内空间。

随后,在不明的区域里不断地探索,找寻神密的出口。这一步是能不能进攻系统的重要,技术性不太好的黑客,就算钻到一个口出口的区域里,也会没法出去。

接上的事例,黑客发觉,这一计算方式只有开展四则运算,他便会不断键入奇怪的符号和数据,依据工作经验持续尝试错误,一旦某一个漏洞有出口,会立刻利用这一漏洞。

以上就是黑客进攻系统的大致步骤。真真正正的黑客进攻,要繁杂很多,技术实力差,缺乏经验的黑客,寻找系统漏洞几乎不太可能,更不要说利用漏洞了。

但阅历丰富,技术实力出众的黑客,不但能寻找漏洞,还会继续利用这一漏洞,获得系统的决策权,这才算是真真正正风险的。