中国北京时间4月13日零晨,安全性科研工作人员Rajvardhan Agarwal在twiter上推送了一个可远程控制执行命令(RCE)的0Day漏洞,该漏洞可在现阶段版本的谷歌Chrome浏览器和微软公司Edge上运作。

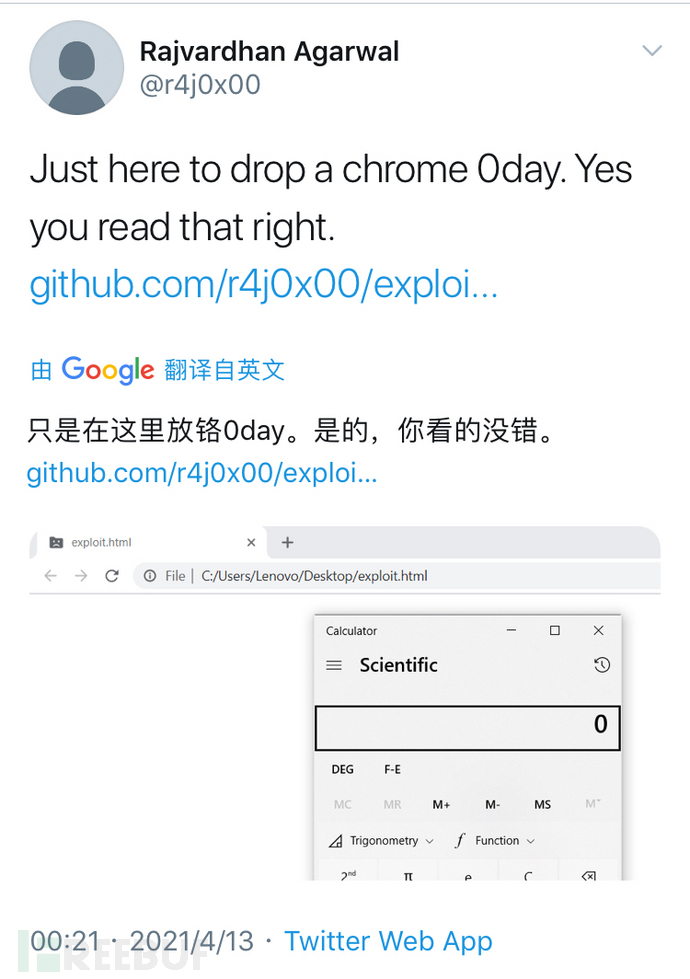

Rajvardhan Agarwaltwiter截屏

Agarwal公布的漏洞,是根据Chromium核心的浏览器中V8 JavaScript模块的远程控制执行命令漏洞,与此同时还公布了该漏洞的PoC(定义认证)。

当Chrome或Edge浏览器载入PoC HTML文件以及相对应的JavaScript文档时,该漏洞可被利用来运行Windows计算方式(calc.exe)程序流程。

该漏洞是一个早已公布透露的安全性漏洞,但在现阶段的浏览器版本中都还没修复。Agarwal表明,在全新版本的V8 JavaScript模块中该漏洞早已被修补,但现阶段还不清楚谷歌什么时候会升级Chrome浏览器。

喜讯是,Chrome浏览器沙盒可以阻拦该漏洞。但假如该漏洞与另一个漏洞开展链锁,就会有很有可能躲避Chrome沙盒的检验。

Chrome浏览器的沙盒是一道可靠防御,可以避免远程控制执行命令漏洞在服务器上运行程序流程。

为了更好地检测该漏洞,学者关掉了浏览器Edge 89.0.774.76版本和Chrome 89.0.4389.114版本的沙盒。在沙盒被禁止使用的情形下,该漏洞可以在学者的Windows 10机器设备上远程启动计算方式。

有科研工作人员觉得,该漏洞与Dataflow Security的安全性科研工作人员Bruno Keith和Niklas Baumstark,在Pwn2Own 2021网络黑客比赛上采用的漏洞同样,科学研究工作人员利用它侵入了谷歌Chrome和微软公司Edge。(注:Bruno Keith和Niklas Baumstark在比赛上根据Typer Mismatch不正确,取得成功利用Chrome渲染器和Edge,得到了10万美元的收益。)

谷歌预估在4月14日公布Chrome 90版本,期待在该版本中漏洞已被修补。有新闻媒体早已就该漏洞向谷歌写信给,但还未得到回应。