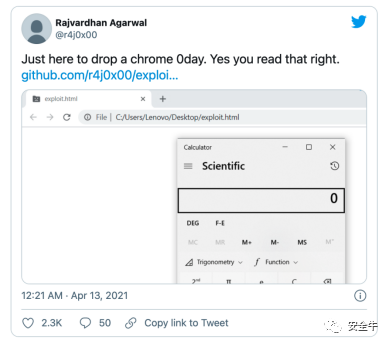

4月13日,安全性研究人员Rajvardhan Agarwal在Twitter上“一不小心”公布了一个合理的Chromium(Chrome的开源代码新项目,微软公司的Edge也根据该新项目)定义认证(PoC)零日漏洞,该缺陷是根据Chromium的网页中V8 JavaScript模块的远程控制执行命令系统漏洞,漏洞严重后果得分达到9.8。

尽管Agarwal意识到问题严重后果后马上删除了文章(图中),可是该系统漏洞的公布仍然引起了全世界安全性人员的焦虑,由于现阶段的Chrome和Edge浏览器都未修补该系统漏洞。

尽管Agarwal强调该系统漏洞已在V8 JavaScript模块的新版本中修补,但尚不清楚Google什么时候发布修补的Google Chrome版本号(预估是这周三)。

在根据Chromium的网页中载入PoC HTML文件以及对应的JavaScript文档时,它将使用此系统漏洞运行Windows计算方式(calc.exe)程序流程。

零日漏洞通常是开发设计人员的恶梦,但喜讯是Agarwal公布的零日漏洞现阶段挣不脱电脑浏览器的沙盒。Chrome沙箱是电脑浏览器的安全性界限,可避免远程控制实行编码系统漏洞在服务器上运行程序流程。

要想使Agarwal的零时RCE系统漏洞充分发挥,还必须与此同时运用另一个系统漏洞,协助前面一种逃离Chromium沙盒。

据了解,该系统漏洞与Dataflow Security的Bruno Keith和Niklas Baumstark在刚完成的Pwn2Own 2021交流会上采用的系统漏洞同样,研究人员在该系统漏洞中运用了Google Chrome和Microsoft Edge。

预估Google将在这周三公布Chrome 90平稳版本号,全世界的安全性精英团队都必须注意这一将要发表的版本号是不是包括对于以上RCE零日漏洞的修补程序流程。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章