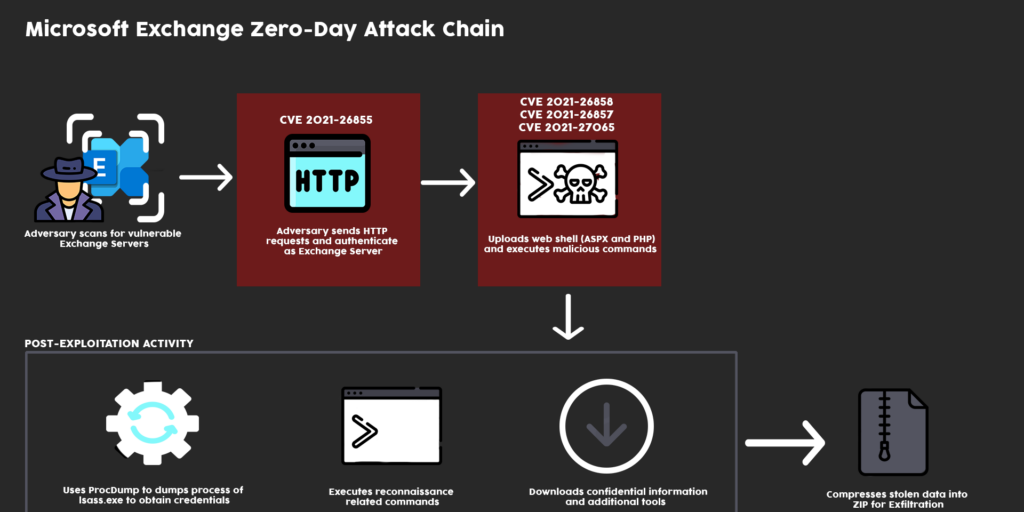

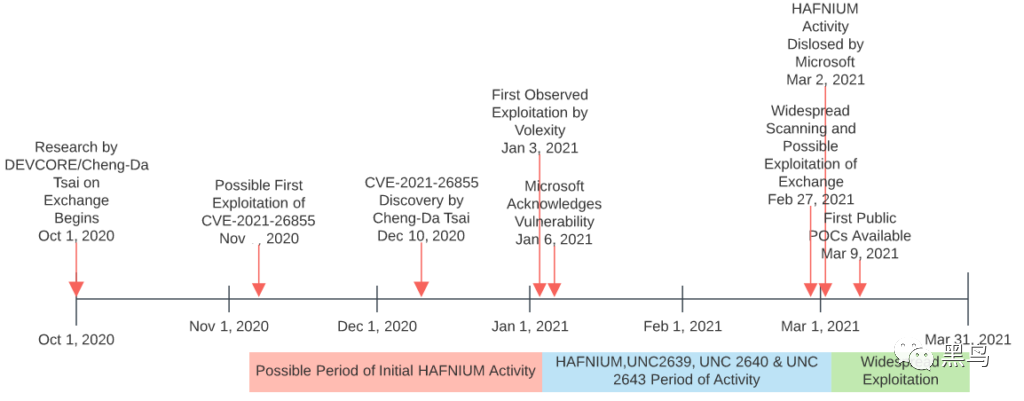

2021年1月到2月,有黑客组织应用Microsoft Exchange电子邮件服务器手机软件中的0day漏洞检测链(ProxyLogon)来浏览电子邮件帐户,并在服务器置放WebShell开展远程控制管理权限。

在系统漏洞和补丁包公布后,别的黑客组织也于3月初逐渐仿效,陆续对于Exchange服务器开展进攻。

虽然很多受传染的系统软件使用者取得成功地从数千台电子计算机中删除了WebShell,但也是有数千台服务器上运作着WebShell。

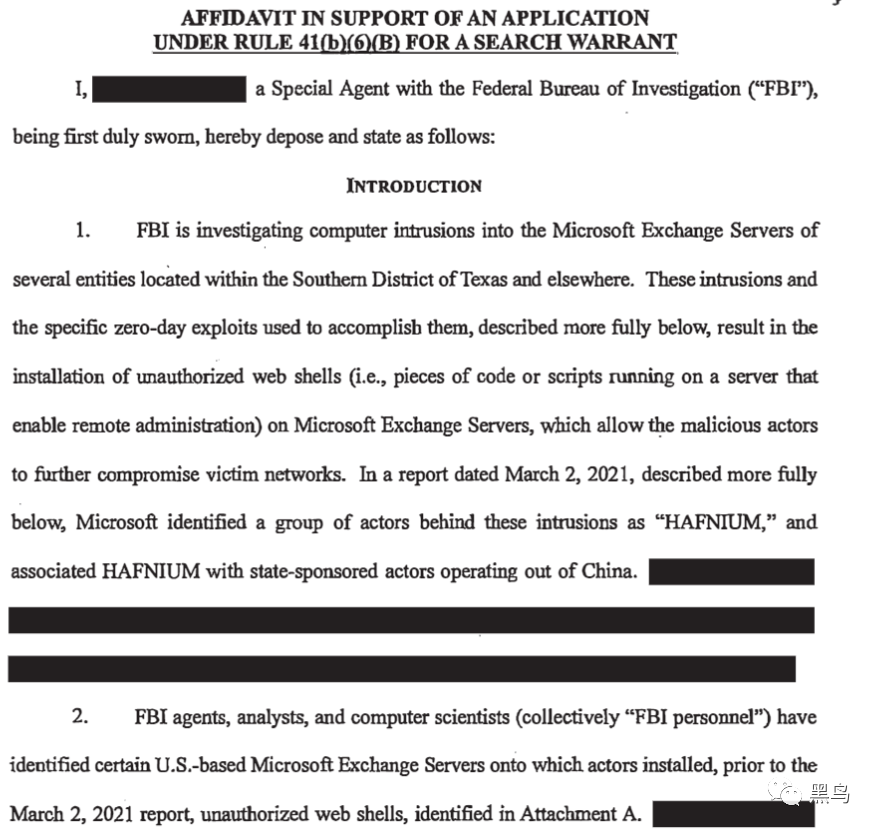

因而美司法部在2021年4月13日公布了一项人民法院受权的行为,该行动将受权FBI从英国数百台用以给予私有云电子邮件服务项目的Microsoft Exchange服务器中,先搜集很多被攻占的服务器,再将这种服务器上的WebShell开展复制,随后再删掉服务器上的故意WebShell。

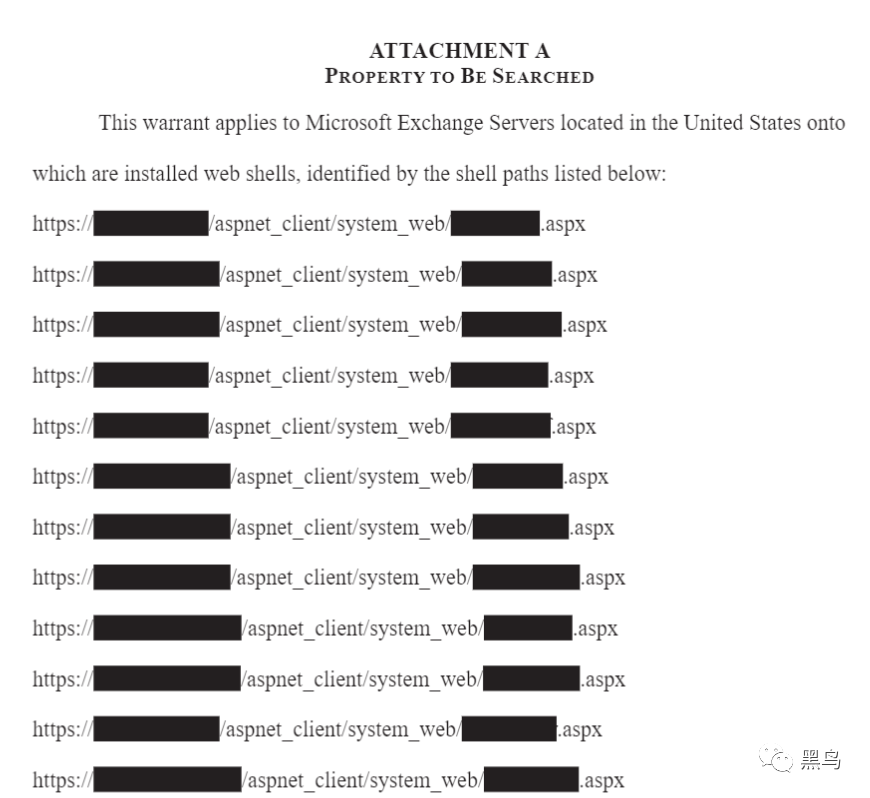

2021年3月2日,Microsoft公布一个黑客组织应用好几个零日漏洞来精准定位运作Microsoft Exchange Server软件的电子计算机。别的各种各样黑客组织也运用这种系统漏洞在数千台被害电子计算机(包含坐落于国外的遭灾电子计算机)上安裝了Web Shell。因为FBI必须删掉的WebShell每一个都是有唯一的文件路径和名字,因而与别的通用性WebShell对比,检验和消除他们很有可能更具有趣味性。对于怎样开展消除,想来明白都懂,终究存有WebShell的服务器基本上沒有修复全新的漏洞修复,因而......

FBI尝试向全部删除了黑客组织Webshell的计算机系统的拥有者或营运商给予人民法院受权实际操作的通告。针对一些有着公布联络信息的受害者,中情局将从官方网FBI电子邮件账号(@ FBI.gov)推送电子邮件,以通告受害者。针对一些没法公布得到联络信息的受害者,FBI将从同一FBI电子邮件账号向被觉得有着联络信息的服务提供商(例如受害者的ISP)推送一封电子邮件,并规定它们给予通告受害者。

而在4月13日的FBI消除WebShell行为中,删除了一个初期黑客组织的Web Shell,FBI根据Web Shell向服务器传出指令开展了删掉,目地是让服务器仅删掉Web Shell(由其唯一的文件路径标志)。

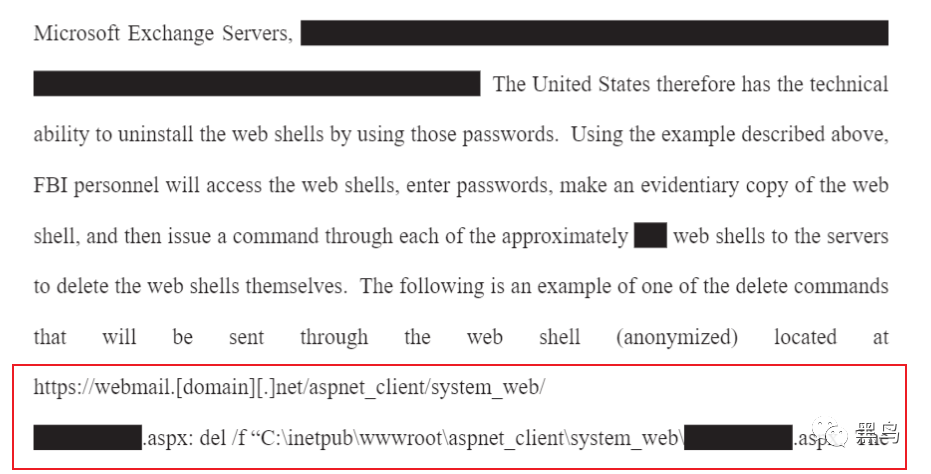

如下图所示,运行命令(该实际操作不意味着别的WebShell的实际操作,只是对于一个服务器)

https://webmail.[domain][.]net/aspnet_client/system_web/xxx.aspx: del /f “C:\inetpub\wwwroot\aspnet_client\system_web\xxx.aspx.

除此之外最近外国媒体曝料强调,FBI在2016年曾聘请企业去开启一个神枪手的iphone手机,那时候美国苹果公司拒不配合开启。该公司是澳洲国防安全承包单位Azimuth Security,Azimuth为英国、澳大利亚和英国政府生产制造黑客软件,并向FBI给予了一系列的IOS漏洞检测(Condor)进而开启iPhone。现如今为L3Harris Technologies集团旗下,L3Harris于2018年4月回收了Azimuth和Linchpin Labs。

而Linchpin Labs会向FBI,澳洲的情报服务及其法国和澳大利亚给予漏洞检测。而FBI以前从Azimuth得到了对于Tor电脑浏览器的进攻。

可以看得出,不愧是FBI。