最新动态表明,美国和英国宣布将俄罗斯对外开放情报站(SVR)评定为SolarWinds 黑客攻击事情的幕后人。因此,美国财政部已对俄罗斯执行全方位制裁,包含制裁了六家俄方企业,并方案驱赶俄罗斯驻美国华盛顿使馆的 10 名高官。

近些年,手机软件供应链攻击安全隐患不断产生。数据调查报告,这种攻击导致的企业损害均值超出100万美金,因而,防御力供应链攻击是十分必要的。如今咱们来汇总下SolarWinds 供应链攻击的事情前因后果、危害,及其带来企业的一些思索。

什么叫软供应链攻击?

想要知道供应链攻击,就得先熟悉下什么叫供应链。

供应链就是指生产制造及商品流通环节中,涉及到将商品或服务项目供应给终端用户主题活动的上下游与中下游企业所生成的链网构造。整个过程涉及到原料供应商、经销商、生产商、仓储物流商、商业伙伴、代销商、零售商及其用户顾客。

供应链构造基本上呈“线形”方式,因此当供应链上下游发生影响时,终将危害中下游。换句话说,当故意攻击者在受信赖的第三方合作方或服务提供商的手机软件上安裝恶意程序,就会有很有可能依靠供应链上的信赖关联躲避传统式网络安全产品的查验,潜进总体目标互联网,执行不法攻击。这种类的攻击便是供应链攻击。

SolarWinds 黑客攻击事情就归属于常见的供应链攻击。

SolarWinds是英国著名的基本网络管理软件经销商,全世界大约有33,000名顾客应用其集团旗下的Orion网络监控软件。故意攻击者将恶意程序掩藏在Orien软件升级包中,根据受信赖的供应链全自动分发送给中下游的33,000名顾客。一旦客户升级此软件,恶意程序便会以与运用同样的信赖和管理权限运作,攻击者从而得到客户系统软件的浏览权。

根据这些方法,网络黑客“隔山打牛”完成了对Orion顾客——美国五角大楼和国土安全局、能源部门、国家财政部、微软公司、Fireeye和其他组织的攻击。

越来越激烈的软供应链攻击

现阶段,供应链攻击的频次和生命周期在不断提升。依据领域可能,供应链攻击如今占全部互联网攻击的50%,上年同期相比猛增了 78%。高达三分之二的企业经历了最少一次供应链攻击事情。与此同时,80%的IT专业人员觉得手机软件供应链攻击将是这些人的企业在未来三年遭遇的较大网络威胁之一。

下列是供应链攻击的常见攻击方法:

- 危害系统更新网络服务器。网络黑客根据侵入企业用于派发系统更新的网络服务器,盗取或仿冒证书签名的系统更新,将恶意程序带进攻击总体目标。一旦应用软件自动升级,便会快速感柒很多系统软件。

- 得到对系统基本构造的访问限制。网络黑客应用社会工程学技术性渗入开发设计基础架构中,毁坏搭建自然环境和网络服务器,进而在手机软件编译程序和签字以前将恶意程序引入手机软件。而一旦软件开展了数字签名,就难以检验出恶意程序。

- 攻击第三方代码库。恶意软件还根据第三方编码(例如源码储存库、软件开发工具包和开发者在其应用软件中采用的架构)传送。假如互联网犯罪分子浏览该储存库,则她们可以像受权开发者一样变更编码,这给予了将恶意程序加上到商品关键的机遇。

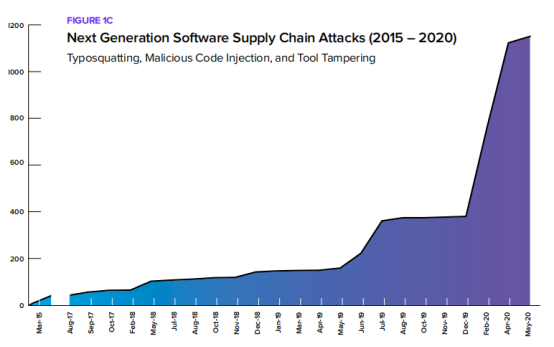

在其中,源码储存库变成下一代手机软件供应链攻击的首要媒体。Synopsys在《2020手机软件供应链汇报》中强调,现阶段超出90%的当代运用融进了开源系统部件,在其中11%OSS部件中存有已经知道系统漏洞。而与此同时,对于开源软件的互联网攻击总数同比增长了430%。下一代软供应链攻击方法已经盛行。

企业该怎么看待供应链攻击

供应链攻击,早已变成APT攻击中的常见攻击方式,该攻击方法存有下列特性:

- 攻击范围广,伤害巨大。因为手机软件供应链是一个完全的流动性全过程,因而在手机软件供应链上产生的攻击具备扩散。一旦提升供应链的上下游一环,便会“伤到一片”,对很多的手机软件厂商和终端用户导致危害。

- 埋伏时间长,检验艰难。由于恶意程序是追随”可信任站点”的系统更新进到到内部网自然环境中,因此具备相对高度掩藏性。它可以蒙骗并绕开外界安全防护,随后在总体目标网络空间中创建高管理权限帐户,不断浏览并攻击新的总体目标。并且,许多手机软件供应链攻击者不立即攻击经销商,反而是运用经销商来避开企业的网络信息安全体制检验风险性。因而,要想从源头上就检验出攻击个人行为十分困难。

应对越来越愈经常的供应链攻击,必须上中下游企业的共同奋斗,根据一同创建联防联控管理体系,提高遭到供应链攻击时的回应处理和恢复力。

(1) 针对上下游的手机软件厂商和开发者

大家提议:

- 搭建可靠的系统更新程序流程,加强开发软件生命期管理方法。

- 制订对于供应链攻击的事情回应步骤,立即精准地通告顾客。

- 加强职工安全意识培训,防止被攻击者垂钓攻击。

- 创建“迅速更新趋势”,快速响应新的零日系统漏洞。

(2) 针对中下游的生产商

大家提议:

- 运用零信任标准加强内部结构自然环境,包含加强账户认证、动态口令认证、浏览源校检等,延续性认证浏览客户真实身份,收敛性攻击曝露面,减少攻击取得成功几率。那样,即使恶意程序进入了内部结构自然环境,也没法滥用权力浏览。

- 采用布署蜜獾等根据个人行为的攻击检验解决方法,抵挡繁杂的供应链攻击,提升防御力速率。一旦攻击者开展横着渗入,遍及各大网站的蜜獾就能迅速认知。与此同时,蜜獾会将数据信息集中化到当地威胁情报上,运用数据分析和人工神经网络技术性,转化成详细的攻击者“肖像”,进而病毒防护新的攻击。那样,即使供应链攻击者升级源码,也可以迅速发觉。

- 创建深度防御力管理体系,连动威胁情报商品,迅速阻拦攻击,全局性角度提高对危害的发觉鉴别、了解剖析、回应处理。